|

カテゴリ: |

2026-01-13 (Tue)

|

×

[PR]上記の広告は3ヶ月以上新規記事投稿のないブログに表示されています。新しい記事を書く事で広告が消えます。

|

カテゴリ:【SC】情報セキュリティ |

2014-09-27 (Sat)

|

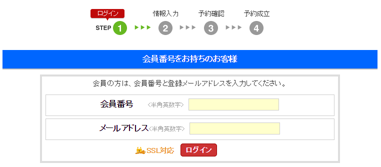

最近初めて、某ホテルチェーンのホテルを利用しました。ホテル名と日付から空室を検索して、予約へ進むと次の画面が出てきました。会員番号(会員登録時に任意に設定できる文字列)とメールアドレスを入れるだけで、会員認証(?)が完了してしまいます。そもそも、会員登録時にパスワードを登録する仕組みがありません。

パスワードがないので、最近流行りのパスワードリスト攻撃も受けません(笑)。ただし、他サービスと同じIDを会員番号として利用していて、メールアドレスとセットで流出すればアウトです。

この予約システムを開発した会社も、このホテルチェーンも、何とも思わなかったのでしょうか。要件定義の段階で突っ込みどころ満載な、不思議なシステムです。SSL対応しても意味ないない。

でも予約するのに使わないわけにもいかないから、他で使用していないメールアドレスで会員登録しました。

パスワードがないので、最近流行りのパスワードリスト攻撃も受けません(笑)。ただし、他サービスと同じIDを会員番号として利用していて、メールアドレスとセットで流出すればアウトです。

この予約システムを開発した会社も、このホテルチェーンも、何とも思わなかったのでしょうか。要件定義の段階で突っ込みどころ満載な、不思議なシステムです。SSL対応しても意味ないない。

でも予約するのに使わないわけにもいかないから、他で使用していないメールアドレスで会員登録しました。

PR

|

カテゴリ:【SC】情報セキュリティ |

2013-11-07 (Thu)

|

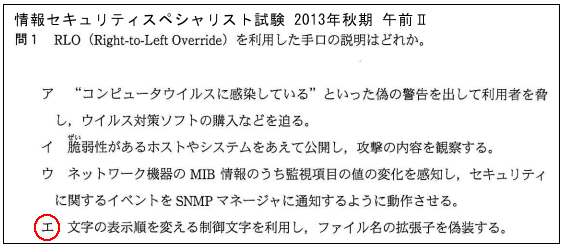

2013年秋期の情報セキュリティスペシャリストで、このような出題がありました。

RLO (Right-to-Left Override)はUnicodeにある制御文字で、文字の並びを右から左に変えます。アラビア語のような右から左へ横書きする言語の文字表示のために用意されています。英語など、左から右へ横書きする言語に敢えてRLOを挿入しても、文字の並びが逆になります。

これを悪用すると、マルウェア(ウイルスなど不正プログラム)を普通のファイルに見せかけることができます。Windows XP で試してみましょう。

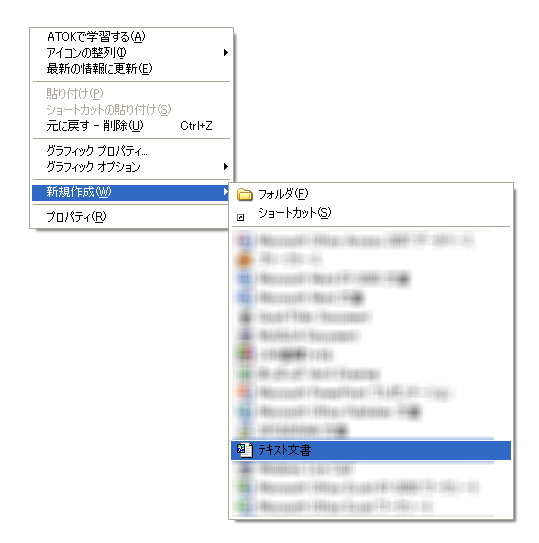

(1)デスクトップで右クリックして、新規作成→テキスト文書をクリックします。

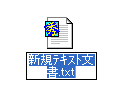

(2)左のようにアイコンが出ますので、右のようにファイル名を「fdp.evituc.exe」と入力します(まだ、Enterは押さない)。

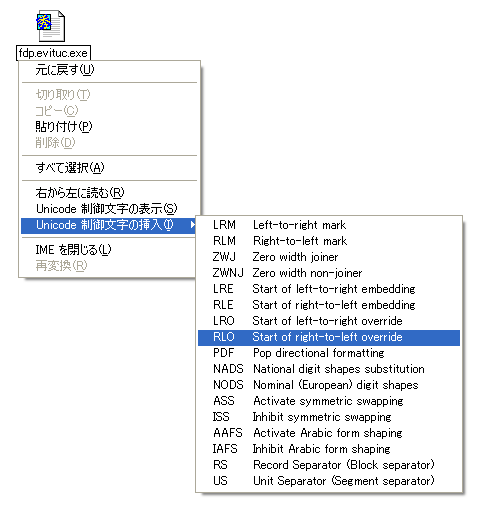

(3)ファイル名入力のカーソルを先頭に戻して、右クリックします。Unicode制御文字の挿入→RLOをクリックして、Enterを押します。

(4)これで、左のように、一見すると「exe.cutive.pdf」という名前のファイルができました。実際には、「fdp.evituc.exe」という実行ファイルです。右のように、ファイルのアイコンを変更すれば、どう見てもPDFファイルです。

これをマルウェア(ウイルスや不正プログラム)としたものを送りつけられたら、騙されてクリックしてしまいそうです。ファイルの拡張子を表示しない設定にしていると、先頭の「exe.」も表示されないので、さらに危険です。

RLO (Right-to-Left Override)はUnicodeにある制御文字で、文字の並びを右から左に変えます。アラビア語のような右から左へ横書きする言語の文字表示のために用意されています。英語など、左から右へ横書きする言語に敢えてRLOを挿入しても、文字の並びが逆になります。

これを悪用すると、マルウェア(ウイルスなど不正プログラム)を普通のファイルに見せかけることができます。Windows XP で試してみましょう。

(1)デスクトップで右クリックして、新規作成→テキスト文書をクリックします。

(2)左のようにアイコンが出ますので、右のようにファイル名を「fdp.evituc.exe」と入力します(まだ、Enterは押さない)。

(3)ファイル名入力のカーソルを先頭に戻して、右クリックします。Unicode制御文字の挿入→RLOをクリックして、Enterを押します。

(4)これで、左のように、一見すると「exe.cutive.pdf」という名前のファイルができました。実際には、「fdp.evituc.exe」という実行ファイルです。右のように、ファイルのアイコンを変更すれば、どう見てもPDFファイルです。

これをマルウェア(ウイルスや不正プログラム)としたものを送りつけられたら、騙されてクリックしてしまいそうです。ファイルの拡張子を表示しない設定にしていると、先頭の「exe.」も表示されないので、さらに危険です。

|

カテゴリ:【SC】情報セキュリティ |

2013-09-24 (Tue)

|

情報セキュリティスペシャリスト試験では、純粋に技術面や管理面のことが中心に出題されます。新しい技術や脅威も出題に取り入れられますが、セキュリティを取り巻く社会状況にフォーカスした出題は過去にありませんでした。

セキュリティの仕事では社会状況の理解も必要ですし、せっかく白書を出版しているのだから試験に使えばいいと考えています。午前問題の1問か2問でよくて、出題することによって、白書を読まなければという動機付けになるからです。

似た例では、中小企業診断士1次試験の科目「中小企業経営・中小企業政策」に、『中小企業白書』の内容を踏まえた出題があります。

パブリックコメントの募集でもあったら、午前IIでこんな問題を出題してみてはどうでしょう、と提案したいと思っています。

| 『情報セキュリティ白書2013』における、2012年のコンピュータ不正アクセス届け出状況に関する記述として、適切なものはどれか。 ア 2003年以降、2012年までの不正アクセス届け出件数は、増加傾向にある。 イ 届け出者別の件数では、個人が法人及び教育・研究・公的機関より多い。 ウ 被害の原因別分類の件数では、過半数が「不明」となっている。 エ 最も多い被害内容は、オンラインサービス不正利用である。 |

ちなみに、正解はウです。

|

カテゴリ:【SC】情報セキュリティ |

2013-09-23 (Mon)

|

先日、大阪市役所の職員が庁内システムに不正アクセスして、アクセス権限のない人事情報などを盗み見していたという事件がありました。

産経新聞の報道によれば、

※新聞記事は記者が正しく理解せずに書いていることも多いので、事実と異なる可能性があることはご承知ください。

以前にこのブログの「初期パスワードの設定と運用」というエントリで、「リスクに気付かず同様の運用をしているところは多いのではないでしょうか。」とも書きました。それが市役所だったとは。

「市は以前から、各部署に『初期設定からパスワードを違う文字列に変更するように』と指導していた。」と記事にありますが、同一の初期パスワードを設定したことが、そもそもの間違いです。改めるべきはシステム部門自身であり、初期パスワードはIDごとに変える必要があります。

また、複数のIDの初期パスワードが同一だったら、他のIDでもログインできると誰かが気付いたとき、問題点としてシステム部門に指摘せず、悪用する人間がいるのも問題です。これは人的な教育が足りていないところです。

「鍵をかけ忘れた家を見つけても、侵入して泥棒したらダメですよ、開けっ放しですよと住人に教えてあげましょうね」と教えるのもどうかと思いますが、「もし、不正にアクセスしても、アクセスログで簡単に発覚しますよ」と教育しておけば抑止力になるのです。

このことは、「組織内部者の不正行為によるインシデント調査」(IPA, 2012年)でも示されています。社員に対するアンケート調査で、どんな対策がされていたら内部不正を思い留まるかを問うたところ、1位は「社内システムの操作の証拠が残る」(54.2%)、2位は「顧客情報などの重要な情報にアクセスした人が監視される」(37.5%)でした。

情報セキュリティ、システム監査的には突っ込みどころが多すぎます。専門学校の来年の講義のネタにさせてもらおう、と思っています。

産経新聞の報道によれば、

- 部署ごとに推測可能なID(部署コードかも?)が割り当てられていた。

- 初期パスワードは同一であった。

- 初期パスワードを変更するよう各部署に指示していたが、変更していない部署もあった。

- そこを突いて、他部署のIDと、変更されていない初期パスワードで不正アクセスした。

※新聞記事は記者が正しく理解せずに書いていることも多いので、事実と異なる可能性があることはご承知ください。

以前にこのブログの「初期パスワードの設定と運用」というエントリで、「リスクに気付かず同様の運用をしているところは多いのではないでしょうか。」とも書きました。それが市役所だったとは。

「市は以前から、各部署に『初期設定からパスワードを違う文字列に変更するように』と指導していた。」と記事にありますが、同一の初期パスワードを設定したことが、そもそもの間違いです。改めるべきはシステム部門自身であり、初期パスワードはIDごとに変える必要があります。

また、複数のIDの初期パスワードが同一だったら、他のIDでもログインできると誰かが気付いたとき、問題点としてシステム部門に指摘せず、悪用する人間がいるのも問題です。これは人的な教育が足りていないところです。

「鍵をかけ忘れた家を見つけても、侵入して泥棒したらダメですよ、開けっ放しですよと住人に教えてあげましょうね」と教えるのもどうかと思いますが、「もし、不正にアクセスしても、アクセスログで簡単に発覚しますよ」と教育しておけば抑止力になるのです。

このことは、「組織内部者の不正行為によるインシデント調査」(IPA, 2012年)でも示されています。社員に対するアンケート調査で、どんな対策がされていたら内部不正を思い留まるかを問うたところ、1位は「社内システムの操作の証拠が残る」(54.2%)、2位は「顧客情報などの重要な情報にアクセスした人が監視される」(37.5%)でした。

情報セキュリティ、システム監査的には突っ込みどころが多すぎます。専門学校の来年の講義のネタにさせてもらおう、と思っています。

|

カテゴリ:【SC】情報セキュリティ |

2013-06-16 (Sun)

|

2013年春の情報セキュリティスペシャリスト試験の午前II問8に、こういう問題が出ました。

アはICANN、イはIETF、ウはCSIRT(正解)ということは、すぐ分かります。

さて、エは何でしょう?

この問題を取り上げているメルマガやウェブサイトでも、エは何を指しているか分からないと書いているのが多いです。セキュリティ分野にそぐわない内容ですし、私もぱっと思い浮かぶ言葉がありません。

しかし、情報処理技術者試験で、選択肢の説明に当てはまる言葉がないことは、まずないのです。この説明に当てはまる用語があるはずです。英語のサイトも含めて、必死で検索しました。

・・・はい、ありました。ハックティビスト(hacktivist)です

政治的主張を繰り広げるために情報技術を活用するのがハックティビズム(hacktivism)で、活動する人や組織がハックティビストです。

ハック(hack)とアクティビズム(activism)/アクティビスト(activist)を合わせた造語です。「ハック」は本来、サイバー攻撃などの悪い意味ではありませんので、情報技術を「活用」するのであって「悪用」するのではありません。活動家が単にウェブサイトを持っているくらいのレベルでなく、それなりに高度な活用をしているレベルを指すのだと思います。

過去問解説を書こうとして、ここを検索で見つけた方もいると思いますが、IPAから変化球が飛んでくると苦労しますね。

|

CSIRTの説明として、適切なものはどれか。 ア IPアドレスの割当て方針の決定、DNSルートサーバの運用監視、DNS管理に関する調整などを世界規模で行う組織である。 イ インターネットに関する技術文書を作成し、標準化のための検討を行う組織である。 ウ 国レベルや企業・組織内に設置され、コンピュータセキュリティインシデントに関する報告を受け取り、調査し、対応活動を行う組織の総称である。 エ 情報技術を利用し、信教や政治的な目標を達成するという目的をもった人や組織の総称である。 |

アはICANN、イはIETF、ウはCSIRT(正解)ということは、すぐ分かります。

さて、エは何でしょう?

この問題を取り上げているメルマガやウェブサイトでも、エは何を指しているか分からないと書いているのが多いです。セキュリティ分野にそぐわない内容ですし、私もぱっと思い浮かぶ言葉がありません。

しかし、情報処理技術者試験で、選択肢の説明に当てはまる言葉がないことは、まずないのです。この説明に当てはまる用語があるはずです。英語のサイトも含めて、必死で検索しました。

・・・はい、ありました。ハックティビスト(hacktivist)です

政治的主張を繰り広げるために情報技術を活用するのがハックティビズム(hacktivism)で、活動する人や組織がハックティビストです。

ハック(hack)とアクティビズム(activism)/アクティビスト(activist)を合わせた造語です。「ハック」は本来、サイバー攻撃などの悪い意味ではありませんので、情報技術を「活用」するのであって「悪用」するのではありません。活動家が単にウェブサイトを持っているくらいのレベルでなく、それなりに高度な活用をしているレベルを指すのだと思います。

過去問解説を書こうとして、ここを検索で見つけた方もいると思いますが、IPAから変化球が飛んでくると苦労しますね。

|

カテゴリ:【SC】情報セキュリティ |

2013-03-27 (Wed)

|

IPA(情報処理推進機構)より、IPAテクニカルレポート「クリックジャッキング攻撃に関するレポート」が公開されました。

クリックジャッキング攻撃は2008年に初めて報告された、Webサイトに対する比較的新しい攻撃手法です。クロスサイトスクリプティングやSQLインジェクションなどに比べてまだ認知度が低く、対策が講じられていないWebサイトが多いようです。

情報処理技術者試験は、こういう新しいトピックを広める場でもあります。出題すれば、解答解説や技術解説が参考書やWebサイトに掲載されて広まります。実は私も、昨年2012年春の情報セキュリティスペシャリスト試験の午前Ⅱで、クリックジャッキング攻撃を初めて知りました。

ちなみに、正解はイです。

クリックジャッキング攻撃は2008年に初めて報告された、Webサイトに対する比較的新しい攻撃手法です。クロスサイトスクリプティングやSQLインジェクションなどに比べてまだ認知度が低く、対策が講じられていないWebサイトが多いようです。

情報処理技術者試験は、こういう新しいトピックを広める場でもあります。出題すれば、解答解説や技術解説が参考書やWebサイトに掲載されて広まります。実は私も、昨年2012年春の情報セキュリティスペシャリスト試験の午前Ⅱで、クリックジャッキング攻撃を初めて知りました。

ちなみに、正解はイです。

|

カテゴリ:【SC】情報セキュリティ |

2013-03-23 (Sat)

|

実際の話ですが、最近入会した団体から次のようなメールが届きました。文面などは変えてありますが、趣旨は同じです。

From: ○○○協会 <info@example.or.jp> To: info@example.or.jp Subject: 会員専用ページのご案内 新入会員各位 お世話になっております、○○○協会事務局です。 このメールは、Bcc で送信しています。 会員の皆様には専用ページを用意しております。 ログインIDは会員各自の本名、初期パスワードは K9e4r#L2 です。 こちらで http://www.example.or.jp/login.html からログインしていただき、 パスワード変更を行ってください。 よろしくお願いいたします。

|

「メールの盗聴による不正アクセスのほかに、どのようなリスクがあるか、40字以内で述べよ。」と言ったら、情報セキュリティスペシャリスト試験のようですが、何がリスクでしょう?

答えは、新入会員全員に共通の初期パスワードが設定されているため、他人に不正アクセスされるリスクがあることです。ログインIDは会員の本名で、初期パスワードは共通ですから、入会者の氏名を知ることができれば、他人が本人になりすましてログインできます。他人がパスワード変更すれば、本人がログインできなくなってしまいます。

本人が先にログインしてパスワードを変更すればよいですが、初期パスワードを変更しない会員が相当数いるはずです。メールをきちんと読まない人、あまりインターネットを利用しない人、ログインしても初期パスワードを使い続ける人などです。

そういうリスクのある運用ですので、事務局宛にメールで、初期パスワードは会員ごとに変えた方がよいと進言しました。すぐに今後は運用を改めますと返事がありましたが、リスクに気付かずに同様の運用をしているところは多いのではないでしょうか。

|

プロフィール

|

HN:

Keiji

性別:

非公開

|

カレンダー

|

|

カテゴリー

|

|

アーカイブ

|

|

最新コメント

|

|

ブログ内検索

|

|

カウンター

|

|

アクセス解析

|